マルウエア Emotet の感染に関する注意喚起

Emotetに関する最新情報は下記ページでもご確認下さい。

https://www.csirt.dendai.ac.jp/csirt/incampus-info/heads-up-incampus/%e3%83%9e%e3%83%ab%e3%82%a6%e3%82%a7%e3%82%a2emotet%e3%81%ae%e6%84%9f%e6%9f%93%e5%86%8d%e6%8b%a1%e5%a4%a7%e3%81%ab%e9%96%a2%e3%81%99%e3%82%8b%e6%b3%a8%e6%84%8f%e5%96%9a%e8%b5%b7-2/

2021年1月22日更新:

過去にやり取りしたメールの文面に返信する形でのウイルス付きメール(Emotet)が

国内で再び大量に観測されています。

十分にご注意ください。

※※※以下は実際に観測された添付ファイル名の例です。※※※

緊急.doc

緊急事態宣言.doc

在宅勤務実施概要.doc

新型コロナウイルス感染症への弊社の対応に関するお知らせ.doc

サービスのご提供に関するお問い合わせ先.doc

知らせ.doc

アンケート.doc

※※※※※※※※※※※※※※※※※※※※※※※※※※

2020年9月9日更新:

Emotetの攻撃メールが2020年9月に入り、さらに急増しています。

さらに「パスワード付きのZIPファイルを添付したEmotetの攻撃メール」

が確認されており、この手口では、添付ファイルが暗号化されていること

から、メールセキュリティの検知・検疫をすり抜け、受信者の手元に

攻撃メールが届いてしまう確率が高く、より注意が必要です。

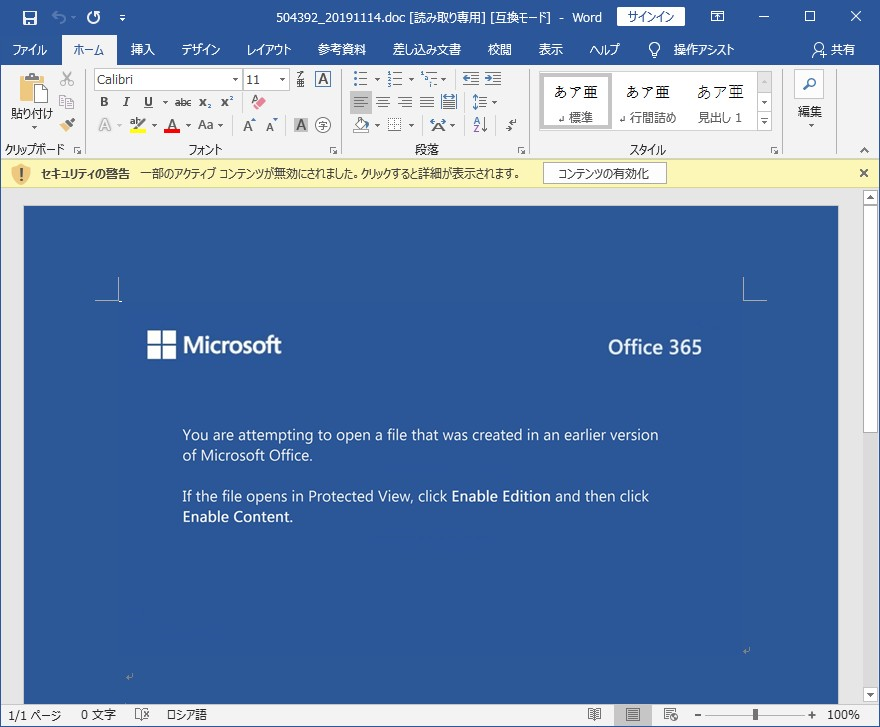

実在の人物や組織になりすましたメールに添付された、悪質なWord文書ファイルを実行し、コンテンツを有効化することで感染する、Emotet の感染事例が増えています。

メールファイルに添付されているファイルの実行、コンテンツの有効化は絶対に行わないでください。

添付ファイル例

Emotet に感染した場合、次のような影響が発生する可能性があります。

– 端末やブラウザに保存されたパスワード等の認証情報が窃取される

– 窃取されたパスワードを悪用され SMB によりネットワーク内に感染が広がる

– メールアカウントとパスワードが窃取される

– メール本文とアドレス帳の情報が窃取される

– 窃取されたメールアカウントや本文などが悪用され、Emotet の感染を広げるメールが送信される

Emotet の感染を予防し、感染の被害を最小化するため、次のような対応を実施することを検討してください。

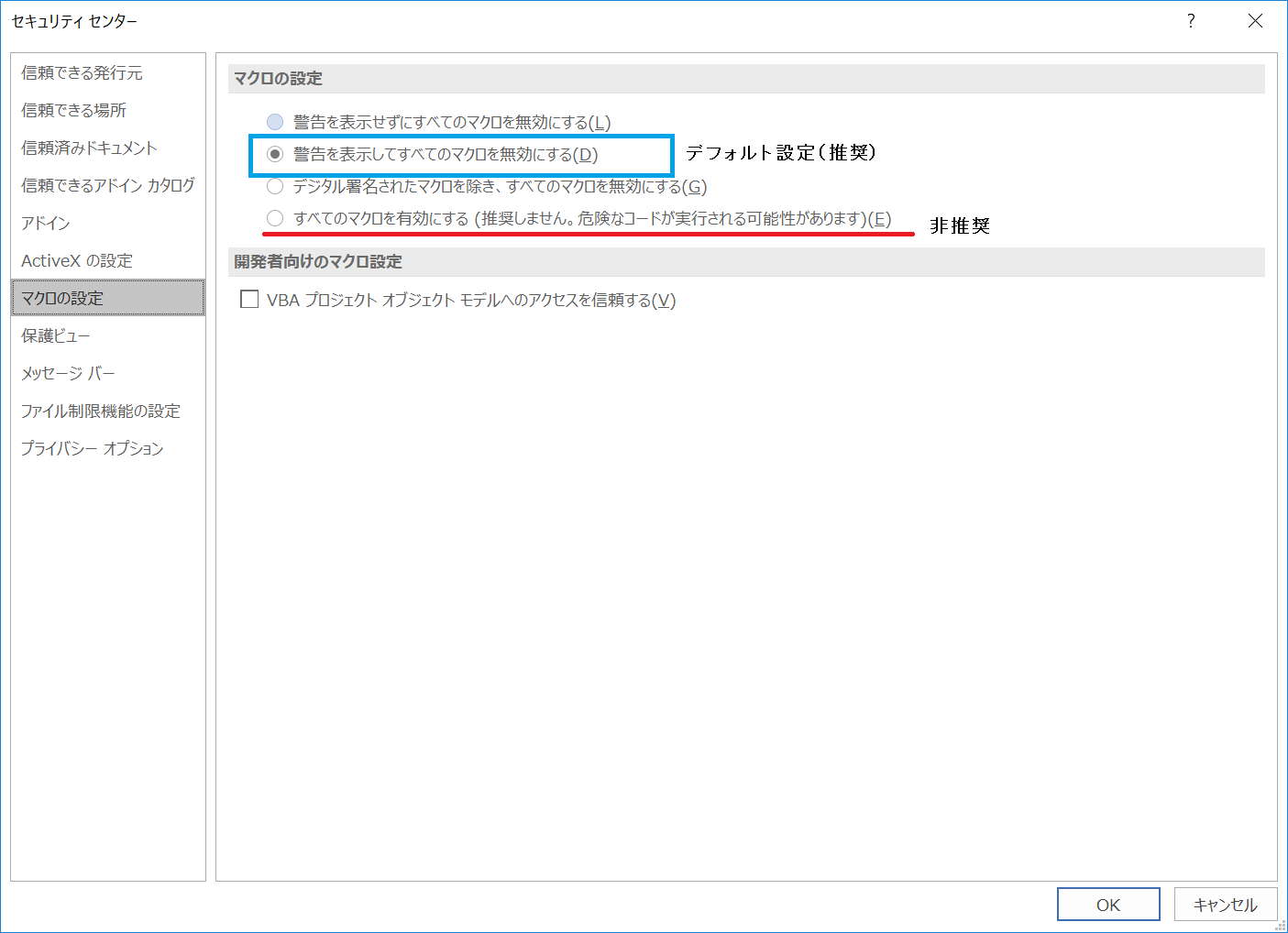

– Word マクロの自動実行の無効化 ※

– OS に定期的にパッチを適用 (SMBの脆弱性をついた感染拡大に対する対策)

Microsoft Office のセキュリティセンターのマクロの設定

詳しくは以下をご確認ください。

マルウエア Emotet の感染に関する注意喚起

参考:JPCERT/CC